SOCIEDAD

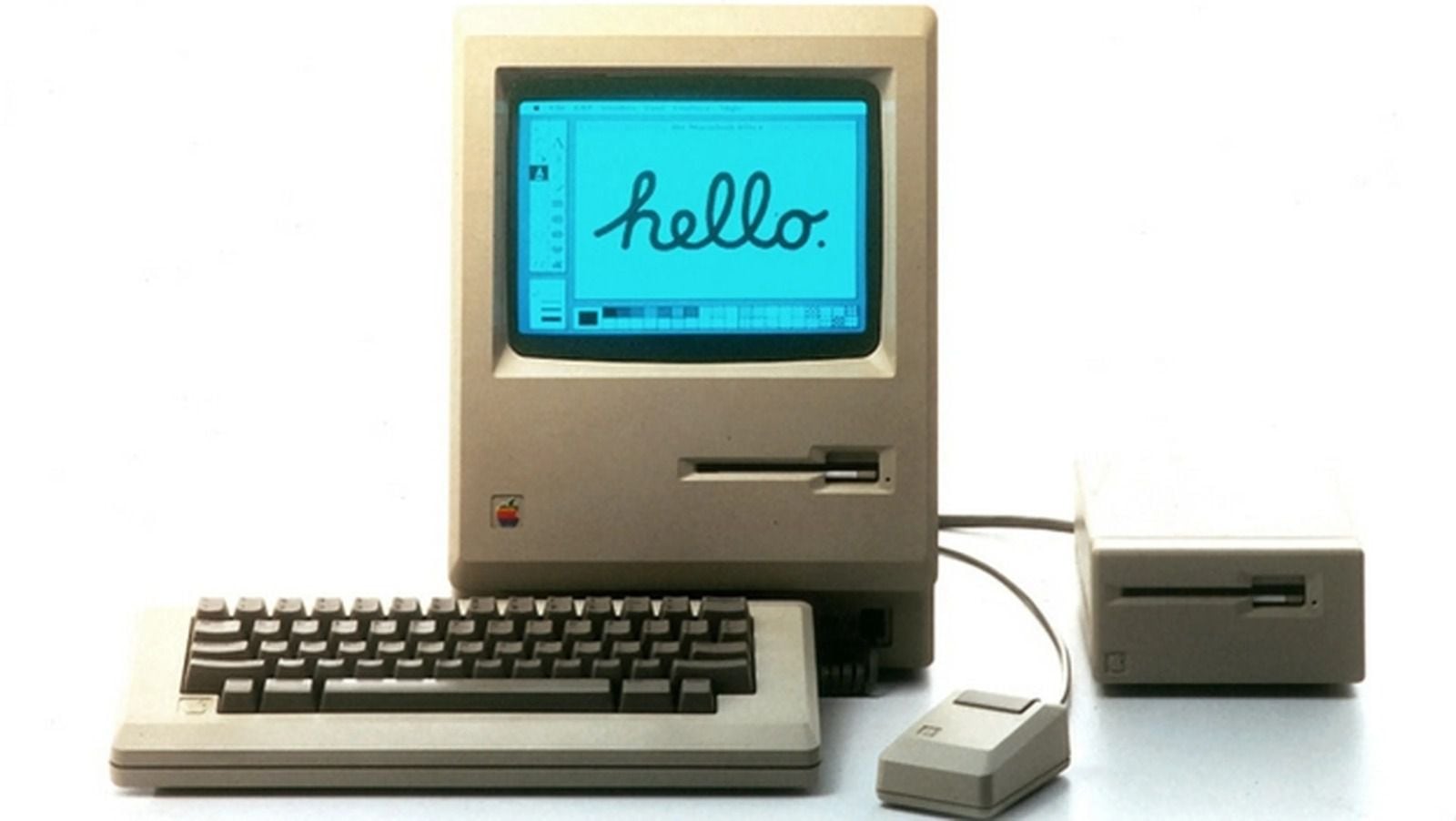

Las Mac de Apple cumplen 40 años: esta es la historia de la creación de Steve Jobs y Wozniak

Con una trayectoria que desafía el paso del tiempo, Macintosh sigue siendo fundamental en la evolución de la computación persona

Apple celebra 40 años del Macintosh, desafiando el paso del tiempo en la industria tecnológica. A pesar de una caída en las ventas reportada en el último año fiscal, con ingresos inferiores a los $30 mil millones de dólares, un descenso superior al 25% respecto al año anterior, Mac se mantiene como un baluarte de la informática moderna, según ejecutivos de la compañía.

Con la computadora Macintosh como pionera en la interfaz gráfica de usuario, se marcó el inicio de una revolución en la interacción humano-computadora.

Con los años, esta filosofía se extendió al diseño de software y hardware, evidenciado por el lanzamiento de Mac OS X en 2001 y el acentuado enfoque en la eficiencia energética, como en los recientes Macbook Pro con hasta 22 horas de vida de batería.

El desarrollo de dispositivos como el Macbook Air, que Apple presume ser el modelo de computadora más vendido en el mundo, y la preferencia del 67% de los estudiantes universitarios por Macs, según una encuesta de 2019, ejemplifican su relevancia en el mercado.

Aunque han surgido propuestas como Chromebooks y Surface PCs, Mac ha logrado mantenerse en la cima de las preferencias de los consumidores.

Mac, clave en un ecosistema Apple

iPhone, desde su lanzamiento en 2007, alcanzó un gran éxito y pasó a ocupar un lugar central en los ingresos de Apple. Por su parte, Macintosh no fue eclipsado sino fortalecido por el auge del iPhone.

Las funciones propias de los móviles comenzaron a influir en la experiencia de los computadores Mac, facilitando la interacción entre aplicaciones móviles y de escritorio.

Alan Dye, vicepresidente de Apple a cargo del diseño de la interfaz humana, le indicó a Wired que su meta es lograr que estos productos estén perfectamente integrados, para ofrecer una experiencia cohesiva al usuario.

John Ternus, alto ejecutivo de Apple, le señaló al medio citado que desde que la empresa empezó a hacer la transición al silicio en 2020, la experiencia de uso de sus computadores ha cambiado radicalmente.

Esta actualización ha contribuido a que el Mac mantenga su relevancia y su influencia en el mercado, superando el ciclo de vida típico de los dispositivos informáticos, gracias a la sinergia creada con otros productos innovadores de la marca.

Además, la cercanía en diseño y funcionalidad entre productos de Apple, como el potencial de Mac para integrar la interfaz de productos emergentes como las gafas Vision Pro, anticipa futuras innovaciones que podrían reformular la experiencia de usuario.

Inteligencia artificial

Es muy probable que la inteligencia artificial sea un motor de evolución en el sector tecnológico. Por ejemplo, Microsoft integró un botón de IA en su teclado.

Craig Federighi, vicepresidente senior de ingeniería de software de Apple, destaca con más seriedad que Apple fue pionera en la adopción de la IA, señalando que todo Mac con Apple Silicon, desarrollados después de 2020, están equipados con capacidades de inteligencia artificial.

“Mac ha sido capaz de absorber e integrar las innovaciones de la industria”, afirmó. “Con cada ola tecnológica importante, desde la informática gráfica hasta Internet e incluso la creación de herramientas para dispositivos móviles”.

“Mac ha aprovechado su potencial y lo ha convertido en herramientas creativas intuitivas para el resto de nosotros. Con ondas aparentemente disruptivas como la computación espacial y la inteligencia artificial, la Mac se renovará una y otra vez”, añadió.

Las últimas Mac, equipadas con el chip Apple Silicon, ofrecen funciones avanzadas de IA que incluyen procesamiento mejorado de imágenes y voz, reconocimiento facial y de texto, traducción de idiomas en tiempo real, y una mejora general en la eficiencia al realizar tareas que requieren aprendizaje automático, como la edición de video y la organización automática de fotos.

SOCIEDAD

Lo que sabemos sobre los ciberataques rusos a webs españolas: “Pueden ser la punta del iceberg”

El presidente del Gobierno, Pedro Sánchez, se reunió en Kiev con su homólogo ucranio el pasado 24 de febrero. Allí anunció ayudas por valor de 1.000 millones de euros anuales durante una década para apoyar el esfuerzo bélico del país. Dos días después del encuentro, se desató una campaña de ciberataques contra objetivos institucionales y empresariales españoles que todavía está activa. Las intrusiones han sido reivindicadas por grupos de hackers rusos y se inscriben en lo que Sánchez ha llamado la guerra híbrida que sostiene Moscú contra los países de la UE. “Con estos ataques queremos decirle al gobierno (sic) español que deje de apoyar a Ucrania. Si esto no sucede (sic) pasaremos a las webs gubernamentales. Y también a las grandes empresas”, publicó el grupo de hackers rusos TwoNet en un grupo de Telegram el pasado 3 de marzo.

Entre las víctimas que han confirmado serlo o cuyas intrusiones han sido identificadas por la comunidad hacker se cuentan ayuntamientos, diputaciones, consejerías de comunidades autónomas y ministerios como los de Interior, Defensa, Exteriores o Inclusión, Seguridad Social y Migraciones. El Centro Criptológico Nacional (CCN-CERT), el Estado Mayor de la Defensa (EMAD) o el Departamento de Seguridad Nacional también han sido atacados, igual que La Moncloa, la Casa Real, fundaciones como el Real Instituto Elcano o Cidob, empresas como El Corte Inglés o Legálitas y medios como Newtral.

La mezcla de objetivos no es casual: se combinan ataques a sistemas presumiblemente poco defendidos, como los de los ayuntamientos o diputaciones, con los de las instituciones más representativas del poder soberano (Moncloa, Defensa, Interior o CCN). “Estos ciberataques buscan notoriedad y crear la sensación de que estamos desprotegidos”, sostiene Marcelino Madrigal, experto en redes y ciberseguridad.

La mayoría de ciberataques registrados en las últimas tres semanas (al menos 70, según fuentes consultadas) son de denegación de servicio distribuido (DDoS), que consisten en saturar los sistemas bombardeando los servidores con un aluvión de solicitudes. “Una vez caídas, los atacantes hacen una captura de pantalla como prueba de su éxito y la exhiben como un trofeo”, apunta Hervé Lambert, director de operaciones globales de Panda Security.

Esta variedad de ciberataques, de muy baja complejidad técnica, logran interrumpir los servicios de los sistemas objetivo, aunque no borran datos. “De manera general, lo que hemos visto son interrupciones puntuales y breves, que no han tenido tampoco consecuencias duraderas en la operatividad”, señalan fuentes del Instituto Nacional de Ciberseguridad (Incibe).

¿Grupos autónomos o coordinados?

Se ha identificado a al menos siete grupos de hackers vinculados a Rusia como autores de la campaña de ciberataques. Entre los más activos se cuentan TwoNet o NoName057, pero también han participado otros, como People’s Cyber Army of Russia, Cyber Army of Russia Reborn, KillNet o Z-Pentest. “Aunque no se puede confirmar con certeza, probablemente están ligados de una u otra forma al gobierno ruso y a sus intereses”, asegura José Rosell, consejero delegado de S2Grupo. Es casi imposible atribuir la procedencia de un ciberataque si quien lo perpetra tiene suficientes conocimientos técnicos y quiere pasar desapercibido. De ahí que muchos gobiernos recurran extraoficialmente a la arena cibernética para realizar acciones de sabotaje.

Poco se sabe de los equipos de hackers rusos involucrados en la campaña contra España, más allá de su autorreivindicada entrega a una causa común (la defensa de los intereses de Rusia) y de que se comunican entre sí mediante Telegram, la popular aplicación de mensajería instantánea de origen ruso. Usan ese canal para difundir sus comunicados y apuntar sus objetivos a través de convocatorias a las que se pueden sumar hackers autónomos. Están operativos desde que se inició la guerra, aunque en las últimas semanas han aumentado notablemente su actividad. “No habría que magnificar estos ataques, que son más bien rutinarios. Tienen un alto componente de propaganda”, apuntan a este periódico fuentes del CCN-CERT.

Curiosamente, a estos grupos de hackers rusos se han sumado otros de distinta procedencia, como Mr Hamza, de Argelia; un grupo hacktivista islamista de Malasia, Dxploit, o el grupo antiisraelí Dark Storm, que se ha atribuido esta misma semana un ciberataque que afectó a X. “Me llama la atención que Dark Storm haya intensificado su actividad en España durante la última semana, justo cuando lo hacen los grupos rusos. Es muy difícil saber si es por coincidencia, oportunismo o coordinación”, dice David Arroyo Guardeño, investigador principal del grupo Ciberseguridad y Protección de la Privacidad del CSIC.

A este cóctel hay que sumarle grupos pro rusos ubicados en España, que difunden los comunicados de los hackers y apoyan su trabajo. “Hay muchos canales de desinformación pro rusa que son los mismos que se declaran anti agenda 2030, que habían participado en las tractoradas o que difundieron propaganda antivacunas durante la pandemia. Parece claro que son células permanentes que buscan hacer ruido y desestabilizar al Gobierno”, aventura Madrigal.

Guerra híbrida

“Los ataques DDoS son molestos, pero no producen grandes daños”, apunta Madrigal. Y añade: “Estas campañas también se utilizan para sondear el nivel de seguridad que tiene una víctima de cara a futuros ataques”. Esa es precisamente una de las incógnitas que rodean a los ciberataques que sufre España: si su intensidad irá disipándose con el paso del tiempo o si son el prolegómeno de algo mayor todavía por llegar. Volcado en los últimos días en argumentar por qué España debe aumentar el gasto militar, el presidente del Gobierno ha inscrito esta campaña en la llamada guerra híbrida que sostiene Moscú contra buena parte de la UE. “Tuvimos la semana pasada un ciberataque que llegaba de Rusia”, reconoció el presidente el miércoles en Helsinki tras entrevistarse con su homólogo finlandés, Petteri Orpo. “Es importante enfrentarnos a un debate troncal [sobre el aumento del gasto militar]”, dijo.

“Los ataques DDoS a veces se usan como cortina de humo para encubrir operaciones más dañinas”, añade Lambert. “Al distraer la atención de los técnicos para reparar la caída visible, los atacantes podrían aprovechar la distracción para infiltrarse por otra vía, robar datos sensibles o implantar malware [código malicioso] sin ser detectados”.

Esta segunda tarea, más sofisticada, recaería en otra modalidad de hackers: las llamadas amenazas persistentes avanzadas (APT), equipos patrocinados por países compuestos por profesionales con capacidades equivalentes a las de los servicios secretos. “Rusia cuenta con grupos de ciberespionaje militar altamente sofisticados, como APT28 (Fancy Bear) y APT29 (Cozy Bear) –del SVR, inteligencia exterior–, que han estado activos en objetivos españoles”, abunda Lambert. Este experto recuerda que, en 2023, APT28 fue acusado de lanzar campañas de phishing (suplantación de identidad mediante comunicaciones fraudulentas) contra empresas de la industria de defensa española como Navantia para robar credenciales y datos tecnológicos sensibles. El mismo grupo habría atacado ese año redes internas de ministerios españoles, según informes del CNI. Por su parte, APT29 logró acceder también en 2023 a servicios en la nube del sector público español mediante correos comprometidos enviados desde embajadas.

“Los ataques DDoS recientes en España han sido principalmente un acto de ciberguerra de bajo nivel e impacto limitado, a modo de represalia visible por el apoyo a Ucrania. Sin embargo, no deben tomarse a la ligera: además de su efecto propagandístico y disruptivo momentáneo, pueden ser la punta del iceberg de una estrategia más amplia”, opina Lambert.

Seguridad internet,Tecnología,Rusia,Ucrania,Guerra electrónica,Guerra,España

SOCIEDAD

Pokémon GO: Datamine parece desvelar nuevas funciones en camino para los Combates Max y más – Nintenderos

Vuelven a llegarnos más contenidos confirmados recientemente para Pokémon GO. Ya tenemos novedades que sin duda os interesarán.

Después de conocer los detalles del GO Fest 2025, ahora tenemos nuevo e interesante datamine que apunta a que los siguientes contenidos están en camino:

- Posibles objetos para subir IV de Pokémon

- Posibles Combates Max remotos

- Ataques exclusivos de Zacian y Zamazenta Supremos

No lo olvidéis, tenéis todos los códigos que funcionan actualmente aquí. ¿Qué os ha parecido esta información que nos ha llegado hoy mismo a la web? Si estáis interesados, podéis echar un vistazo a nuestra cobertura completa sobre GO en este enlace. Para terminar, os dejamos con nuestra guía completa y actualizada de Pokémon GO.

Otros contenidos en esta categoría:

Fuente.

Pokémon GO

SOCIEDAD

Recibió una oferta para trabajar en un campo de Bahía Blanca, desapareció tras el temporal y su familia lo sigue buscando

-

POLITICA1 día ago

Lilia Lemoine se peleó con Marcela Pagano y Rocío Bonacci por dar quórum a una iniciativa del peronismo

-

POLITICA23 horas ago

Guillermo Francos apuntó contra los barras que se manifestaron en el Congreso: “Usaron a los jubilados”

-

SOCIEDAD2 días ago

Temporal en Bahía Blanca: el lento regreso a la vida cotidiana en medio del barro y la destrucción